こんにちは。スプラッシュトップ編集部です。

サイバーセキュリティの大手ベンダーであるFortinetが、これまで提供してきたSSL-VPN機能のサポートを終了することを発表しました。この発表は、SSL-VPN機能を用いたリモートアクセス自体が実質廃止されることを意味しています。

テレワークなどでFortinetのSSL-VPNを使用してきた企業のIT担当者の方の中には、「SSL-VPNが廃止されたら、どのような対応をすればよいのだろう」「代わりとなる仕組みはあるのだろうか」とお悩みの方も多いのではないでしょうか。

そこで今回の記事では、SSL-VPNの基本的な特徴や廃止に至る背景について説明し、そのうえで、今後SSL-VPNの代わりにどのような移行先を選べばいいのか、その選択肢についてもご提案します。

目次

SSL-VPNのトンネルモード廃止・技術サポートの終了について

Fortinetは、2025年4月17日に公開したFortiOS 7.6.3のリリースノートにて、SSL-VPNのトンネルモードを廃止することを正式に発表しました。これにより、FortiOS 7.6.3以降のバージョンでは、SSL-VPNのトンネルモードは提供されなくなりました。

さらに、SSL-VPNを引き続き利用できるFortiOS 7.4についても、2026年5月に技術サポートが終了すると報じられています。サポートが終了すると脆弱性が放置されることになり、セキュリティの面で大きなリスクがあります。

つまり、安全面を考慮すると、2026年5月以降はSSL-VPNを業務上で利用することができなくなるのです。

そもそもVPNとは

VPNの正式名称は「Virtual Private NetWork」で、日本語にすると「仮想の専用回線」と訳されます。

従来、自宅や本社以外の拠点から社内ネットワークへ安全に接続するためには、物理的な専用回線を作る必要がありました。しかし、これには多額のコストや導入までの時間がかかってしまいます。

そこで生まれたのがVPNです。VPNとは、誰もが使えるインターネットなどの共用回線を「トンネリング」や「暗号化」といった技術を使うことで、仮想の専用回路として扱うことができる仕組みです。

2000年頃からサービスを開始したこのVPNによって、物理的に専用回路を構築することなく、コストを抑えて安全にネットワークに接続できるようになりました。

ただし、近年ではセキュリティ上のトラブルも多発しています。これについては、のちほど詳しく説明します。

SSL-VPNとは

今回実質廃止されるSSL-VPNは、VPNの種類の一つです。SSL-VPNとは何か、順を追って説明します。

まず、VPNは以下の4種類に分類されます。

- インターネットVPN

- IP-VPN

- 広域イーサネット

- エントリーVPN

このうち、インターネットVPNは、既存のインターネット回線を利用するものです。4種類の中で導入や維持にかかる費用が最も安く、インターネット環境があれば、ルーターに接続するだけで簡単に利用できるのがメリットです。ただし、安全性は最も低く、混雑時には通信速度が遅くなってしまいます。

インターネットVPNは、暗号化技術の違いによって、さらに以下のように分類されます。

- SSL-VPN

- IPsec VPN

- L2TP/IPsec

- PPTP

SSL-VPNは、SSL/TLSという技術を使って通信を暗号化しています。この技術はWebブラウザに標準搭載されており、設定も比較的容易です。

なお、先ほど「SSL-VPNのトンネルモードが廃止される」とお伝えしました。SSL-VPNのトンネルモードとは、社内のネットワークと社外の端末を暗号化された専用のIPトンネルで繋ぐ方式です。

通常のSSL-VPNでは、Webブラウザ上の許可されたシステムにしかアクセスできません。トンネルモードの場合、社内ネットワーク全体へのアクセスが可能となり、メールや業務システム等のサービスも普段と同じように利用できます。ただし、専用のVPNソフトをインストールする必要があります。

コロナ禍以降のテレワークにおいては、このSSL-VPNのトンネルモードが多く利用されてきました。

SSL-VPNの問題点

コロナ禍以降、テレワークを導入する企業が急増し、多くの企業でSSL-VPNを利用したリモートアクセスが普及しました。

しかし、SSL-VPNは近年さまざまな問題が指摘されており、FortinetにおけるSSL-VPNのトンネルモード廃止や技術サポートの終了も、これらの問題を背景にした対応だと考えられます。具体的にどのような問題が指摘されているのか、詳しく解説していきます。

脆弱性が定期的に指摘されている

SSL-VPNに関する最も大きな問題は、脆弱性が繰り返し報告されていることです。SSL-VPN装置は社外から接続できることもあり、攻撃の対象になりやすいためです。

脆弱性を放置すると深刻な被害につながってしまうため、ベンダーは緊急でプログラムを修正し、アップデート版を公開します。企業のIT担当者は、その度にプログラムの内容を確認し、直ちに更新作業を行わねばなりません。

このような対応が繰り返し発生すると、IT担当者の大きな負担になります。さらに、通常の業務にも影響が出てしまうおそれがあるでしょう。

構造が複雑でミスが出やすい

SSL-VPNの脆弱性が頻繁に報告される原因として、「仕組みが複雑」という点も挙げられます。

SSL-VPNにおいて通信を暗号化するために使われるSSL/TLS技術は、それ自体は安全な技術です。しかし、さらにその上にベンダー独自の機能が実装されることで、複雑な構造になってしまいがちです。

仕組みが複雑であればあるほど、プログラムにおける設計ミスや不具合が出やすくなります。その結果、攻撃者に侵入される穴(バグ)が生じる危険性も高まってしまうのです。

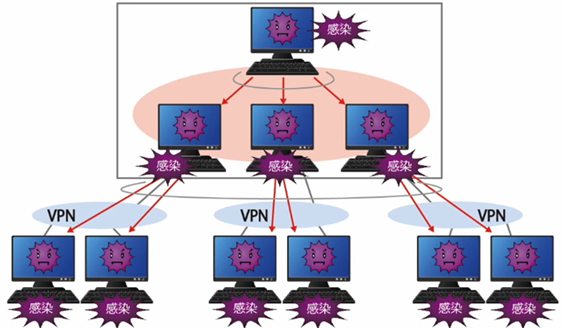

一度侵入されると広範囲にアクセスできてしまう

一度内部侵入を許すとそこから広範囲にアクセスできてしまうのも、SSL-VPNの問題点の一つといえます。

SSL-VPNは、一度攻撃者による不正接続が成功してしまうと、社内ネットワーク全体に侵入できたことになり、さまざまな内部システムにアクセスされてしまうおそれがあります。そのため被害が拡大しやすく、ランサムウェア攻撃などの深刻な被害につながりやすくなります。

通信速度に問題がある(VPN渋滞)

SSL-VPNは既存のインターネット回線を利用し、暗号化処理を実施したうえで通信を行う仕組みです。暗号化には機器やサーバーのリソースが多く必要で、運用負荷が高くなりやすいという特徴があります。

コロナ禍の前までは、社外から社内ネットワークに接続する機会は少なく、SSL-VPNはトラブル時のメンテナンスやリモート監視など、限定的な用途にしか使われないことがほとんどでした。

しかし、コロナ禍以降リモートワークを導入する企業が急増し、多くの社員が同時にSSL-VPNに接続するようになりました。その結果、通信が混雑してしまい、SSL-VPNの通信速度が遅くなるというデメリットが発生しています。

通信の遅延により迅速なやりとりができず、日常の業務に支障をきたしているケースも増えているようです。

国際機関でも推奨されていない

ここまででお伝えしたセキュリティ面の問題もあり、近年は国際的な機関でもSSL-VPNの使用を推奨しないという方針が示されています。

米国国家安全保障局(NSA)と米国サイバーセキュリティ・社会基盤安全保障庁(CISA)が2021年9月に公表した文書「Selecting and Hardening Remote Access VPN Solutions(リモートアクセスVPNの選定と強化)」においても、SSL-VPN製品を含むスタンダードでないVPN製品を選択することは、セキュリティ面でのリスクが高いため避けるべきという旨が記載されています。

VPNの脆弱性によって被害が出た例

VPNの脆弱性によって、実際にさまざまな被害が生じています。ここでは、具体的な被害例についてご紹介します。

日立化成や住友林業でVPNの暗証番号が流出

2020年8月下旬、米Pulse SecureのVPN製品を利用していた900社を超える企業の暗証番号等が流出したと明らかになりました。うち38社は日本企業で、日立化成や住友林業、ゼンショーホールディングスなどの大手企業も含まれていました。

Pulse SecureはSSL-VPN製品が主力の大手ベンダーでしたが、脆弱性の問題が多数報告されており、2019年には脆弱性についての情報をみずから公式に発表していました。修正プログラムの提供もされていましたが、一部企業では更新対応が行われておらず、脆弱性を修正しないままVPNを使い続けていました。

その結果、攻撃者に狙われ、不正アクセスにより情報を盗み出されたと考えられています。

アサヒがサイバー攻撃による被害を受けVPN接続を廃止

2025年9月、アサヒグループホールディングスがサイバー攻撃を受け、システム障害が発生。アサヒビール製品の受注や出荷の停止、新商品の発売延期など、事業に多大な支障が生じました。この攻撃については、のちに国際的なランサムウェア集団「Qilin」が犯行声明を出しています。

その後、2025年11月27日に行われた調査結果の説明会において、191万件以上の個人情報が流出した可能性があると明らかになりました。 今回の被害を受け、アサヒグループホールディングスではVPNの廃止を発表しました。これは、VPN装置がサイバー攻撃の侵入経路であった可能性を事実上認めた発表といえます。

SSL-VPN廃止後の移行先

SSL-VPNの問題点や実際に発生した被害について解説してきました。SSL-VPNのトンネルモード廃止や技術サポートの終了などの流れもあり、今後リモートワーク環境でFortinetのSSL-VPNを使い続けることは現実的ではありません。

では、今後どのような対応を取るべきなのでしょうか。考えられる移行先や選択肢についてご紹介します。

- 他社のSSL-VPN

- IPSec VPN

- ZTNA

- SASE

選択肢1:他社のSSL-VPN

「これまでFortinet製品のSSL-VPNを使っていたから、他社のSSL-VPNに切り替えたい」と考える方も多いでしょう。しかし、これはおすすめできません。

同じSSL-VPNということで、使い勝手があまり変わらないのはメリットといえるかもしれません。しかし、SSL-VPNの脆弱性はFortinet製品に限らず、どの会社の製品でも多数報告されています。 また、新たにSSL-VPNの装置を購入するための費用がかかってしまいます。

選択肢2:IPSec VPN

SSL-VPNとIPSec VPNは、採用しているプロトコル階層が異なります。SSL-VPNは「セッション層(第5層)」で実装していますが、IPsec-VPNは「ネットワーク層(第3層)」で実装しています。そのため、IPSec VPNは上位層のプロトコルに影響されず、構造がシンプルになります。

IPSec VPNはシンプルな構造のため設計ミスが出にくく、SSL-VPNと比べて脆弱性の発生頻度が少ないことがメリットといえます。通信環境も安定しており、利用人数が多い場合も安心です。複数の拠点を安全かつ常時接続したい企業に向いているといえるでしょう。 デメリットとしては、SSL-VPNに比べると導入に費用や時間がかかり、運用コストも高くなることが挙げられます。

選択肢3:ZTNA

ZTNAは「Zero Trust Network Access(ゼロトラストネットワークアクセス)」の略称です。VPNに代わるネットワークセキュリティの新しい考え方として、近年注目されています。

VPNとZTNAは、セキュリティの考え方が異なります。

VPNは「社内ネットワークは信用する、社外は信用しない」という考え方のもとで構築されています。この考え方だと、一度攻撃者が社内ネットワークに侵入してしまうと、社内システムのすべてにアクセスできてしまい、被害が拡大してしまうリスクがあります。

一方、ZTNAは「すべてのアクセスを信用しない」という考え方を前提としています。ユーザーには業務に最低限必要なアクセス権だけを与え、ネットワークへの接続時はもちろん、アプリケーションやクラウドサービスごとに細かくアクセス許可を求めます。これによって、不正アクセスの際の被害を最小限に抑え、安全性を高めることができます。

選択肢4:SASE

SASE(サシー)とは、ZTNAの考え方を使ったネットワークセキュリティモデルです。つまり、ZTNAはSASEの一部ということになります。

SASEは、これまで別々に提供されていたネットワークの制御とセキュリティに関する機能をクラウド上で統合し、一元的に管理できるのが特徴です。

リモートデスクトップという選択肢

ここまで、SSL-VPNに代わるネットワークセキュリティの選択肢についてご紹介してきました。しかし、「安全にリモートワークを行う」という目的を実現する方法は、社外からネットワークを繋ぐことだけではありません。

ここからは、視点を少し変えたアプローチ「リモートデスクトップ」についてご紹介していきます。

リモートデスクトップとは

リモートデスクトップとは、離れたところにあるパソコンの画面を、自分の手元の端末で見て、自分の手元のマウスやキーボードで操作できる仕組みです。

VPNとリモートデスクトップの違い

VPNとリモートデスクトップを混同する方もいるかもしれませんが、この2つは役割がまったく異なります。

簡単に説明すると、安全にリモートワークをするための仕組みがVPNで、実際に社内のパソコンにアクセスして操作する機能がリモートデスクトップ、ということです。

「ネットワークを繋ぐ」ではなく「画面を転送する」という考え方

これまでのSSL-VPNを使ったリモートワークでは、「自宅の端末を社内ネットワークに繋ぐ」という手法を取っていました。

リモートデスクトップは、「社内ネットワークに繋ぐ」のではなく「社内にあるパソコンの画面だけを手元に転送する」という考え方です。これにより、社内ネットワークに繋ぐことなく、社内のデータはすべて社内にとどめたまま、自宅にいながら社内と同様に業務を行うことができます。

リモートデスクトップのメリット

リモートデスクトップを導入すると、どのようなメリットがあるのかご紹介します。

データを外部に持ち出さずリモート業務ができる

社内のデータを外部に持ち出すと、セキュリティ面でリスクが発生します。外部の端末にデータが残り、盗難や紛失によって情報漏洩が起こる可能性があるのです。

リモートデスクトップを導入すれば、社内データを外部に持ち出す必要がありません。外部端末にデータが残らないため、情報漏洩のリスクを抑えた安全なリモートワークが実現します。

社内PCのスペックで作業できる

リモートデスクトップを導入すると、実際の処理は通信元の端末で行われます。

つまり、自宅のパソコンのスペックが低くても、インターネット環境さえ整っていれば、社内のパソコンを使っているときと同様の快適さで業務を進めることができるのです。

導入や設定が簡単

リモートデスクトップは、ソフトをインストールするだけで導入できます。また、業務に使うアプリやシステムを自宅の端末に再インストールする手間もかかりません。

比較的手軽に導入できて、業務開始までの時間を短縮できるのは大きなメリットといえるでしょう。

突然の在宅勤務も安心

リモートデスクトップを導入すれば、体調不良や家族の看護、交通機関の運転見合わせなどで急に出社できなくなってしまった場合も、自宅で会社にいるときと同様に業務を進められます。

災害やパンデミックが発生した際も、リモートデスクトップがあれば、自宅で安全に業務を続けることが可能です。

遠隔でメンテナンスやトラブル対応ができる

これまで、リモートワークや別拠点で勤務をしている社員のパソコンにトラブルが発生すると、場合によってはIT担当者が現地まで訪問しなければなりませんでした。

リモートデスクトップを導入することで、わざわざ現地に行かずとも遠隔で端末を操作して、その場でトラブルを解決できるようになります。メンテナンス時も現地まで行かなくてよいため、IT担当者の業務効率がアップします。

リモートデスクトップのデメリット

リモートデスクトップを導入することで、便利で安全なリモートワークが実現します。ただし、リモートデスクトップには以下のようなデメリットもあるため、注意が必要です。

会社のパソコンの電源を付けておかねばならない

リモートデスクトップは、会社のパソコンの画面を自宅のパソコンの画面に転送し、遠隔で操作する仕組みです。遠隔で操作するためには、会社のパソコンの電源を付けておく必要があります。

もし、ソフトウェアのアップデートや停電などで会社のパソコンの電源が切れてしまうと、自宅で業務を続けることができません。これを防ぐためには、わざわざ会社に出勤して電源が切れたときに対応するための人員を用意しなければなりません。

不正アクセスのリスクがある

リモートデスクトップは社外から社内のパソコンにアクセスして利用するため、不正アクセスを受けてデータを盗まれるリスクがあります。

特に、無料で利用できるリモートデスクトップサービスはセキュリティ対策が不十分で、情報漏洩やサイバー攻撃のリスクが高いと考えられます。無料のサービスはトラブルが起こった際のサポートが充実していないこともあり、そのまま業務へ導入することはおすすめできません。

一般的にはVPNと組み合わせて利用しなければならない

上記でお伝えしたように、リモートデスクトップを単体で利用すると、セキュリティ面でのリスクがあります。リスクを抑えて安全にリモートワークを行うためには、リモートデスクトップとVPNを併用する必要があります。

本記事のはじめにご紹介したように、SSL-VPNは実質廃止が決まっています。そのため、リモートデスクトップとIPSec VPNを併用するのが有力な選択肢といえるでしょう。

しかし、IPSec VPNの導入には費用と時間がかかり、運用には専門的なスキルが必要です。中小企業で導入するにはハードルが高いため、より安価で安全に利用できる手段を検討する必要があるでしょう。

VPN不要で安全に利用できるリモートデスクトップならSplashtop Business

リモートデスクトップを安全に利用するには、IPSec VPNと併用する必要があります。しかし、IPSec VPNの導入や維持にはコストがかかり、中小企業にとって大きな負担となります。

そこでおすすめしたいのが、「Splashtop Remote Access」です(旧称:Splashtop Businessシリーズ)。Splashtop Remote Accessのリモートデスクトップなら、VPN不要でコストを抑え、高いセキュリティを実現することができます。

ここでは、Splashtop Remote Accessの特徴についてご紹介します。

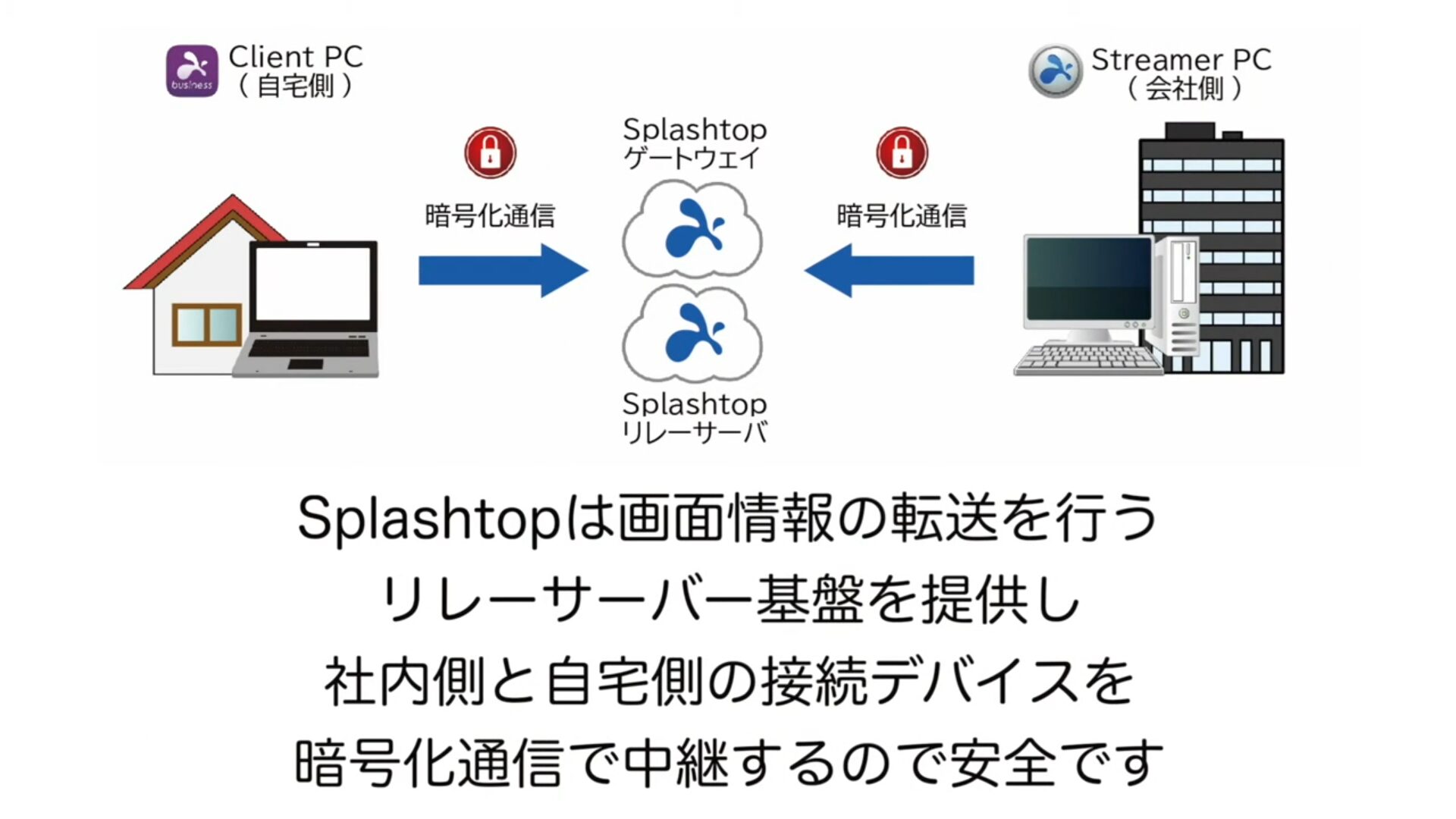

強固なセキュリティ

Splashtop Remote Accessは、社内のパソコン画面を自宅の端末へ安全に転送する中継となるリレーサーバー基盤を提供しています。金融機関のオンラインシステムでも利用される安全性の高い暗号化通信を採用しており、セキュリティ面において、万全の信頼性を誇ります。

リモートデスクトップとVPNを併用する場合、毎回手動でセキュリティアップデートをしなければならないため、最新の状態を維持できないことがあります。一方、Splashtop Remote Accessは自動でセキュリティアップデートを行うため、常に最新の安全な状態を維持することができます。

さらに、Splashtop Remote Accessは2段階認証やデバイス認証、ワンタイムパスワードを標準装備。不正アクセスを徹底的に排除する仕組みが整っています。

パフォーマンスに優れている

リモートデスクトップとVPNを併用する場合、環境によっては動作が重く、出社時と比べて作業効率が低下するおそれがあります。

Splashtop Remote Accessは、フルHDで1秒間に最大30フレームの画像転送が可能。動画編集やデザインなどのクリエイティブな業務も、リモート環境でストレスなくスムーズに行うことができます。

ユーザー自身で簡単に導入できる

リモートデスクトップとVPNの併用は、導入時のセットアップが複雑なため、専門知識を持ったエンジニアによる長時間の作業が求められます。

Splashtop Remote Accessなら、アプリさえあれば、社員それぞれが自身で簡単にセットアップを完了させることができます。人数が多くても簡単かつスピーディーに導入できて、すぐにリモートワークが可能となります。

私物の端末から安全に利用できる

リモートデスクトップとVPNを併用する場合、セキュリティの観点から個人の端末を業務に利用することは難しく、会社がリモートワーク用のパソコンを社員へ支給する必要がありました。一方、Splashtop Remote Accessであれば、私物のパソコンやスマホからでも安全に業務ができるため、急な在宅勤務も安心です。

また、Windows、MacOS、Linux、Android(一部)への接続が可能で、プラットフォームを選ばず利用できるのも、Splashtop Remote Accessの便利な点といえるでしょう。

コストを抑えられる

リモートデスクトップとVPNを併用する場合、導入費用が二重にかかります。また、リモートワーク用のパソコン支給やセキュリティ更新のための費用も必要です。

Splashtop Remote Accessは、初期費用不要で1ID(1ユーザー)から契約できます。価格は提供元や用途によって異なりますが、Splashtop Remote Access Proであれば、年額18,000円(税別)から利用が可能です。

Splashtop Remote Accessはこんな会社におすすめ

Splashtop Remote Accessの特徴について説明してきました。まとめると、Splashtop Remote Accessは以下のような企業におすすめといえるでしょう。

- 簡単に導入できて、なおかつ安全性が高いSSL-VPNの移行先を探している

- VPNの脆弱性対応に困っている

- 社内データを外部に持ち出したくない

- 専任のIT担当者がいない

- ITに詳しくない社員が多い

- クリエイティブな作業をサクサク進めたい(動画編集やデザインなど)

- 社員の個人端末でリモートワークができるようにしたい

まとめ

SSL-VPN廃止に伴い、新たな移行先を早急に検討する必要があります。代替案として「リモートデスクトップとIPSec VPNの併用」が考えられますが、導入や管理に高額なコストがかかるため、中小企業にとっては非常に負担が大きくなってしまいます。

そこでおすすめなのが、Splashtop Remote Accessです。

Splashtop Remote Accessのリモートデスクトップなら、VPN不要でコストを抑えて簡単に導入が可能です。安全性の高い暗号化通信や自動セキュリティアップデート、2段階認証やデバイス認証を採用しており、万全のセキュリティ対策を確保しています。

低コストかつ安全なリモートワークを実現したい方は、ぜひSplashtop Remote Accessをご検討ください。

splashtopがあればVPNが要らなくなる理由