こんにちは。スプラッシュトップ編集部です。

クラウドサービスの業務利用やテレワークの普及により、企業ネットワークのあり方は大きく変わり、適切なセキュリティ対策方法も変化しています。

従来の境界線型セキュリティの考え方では不十分となり、代わりとなる新しいセキュリティの考え方としてゼロトラストが注目されています。

なかでも、ゼロトラストを実現するための仕組みとして注目を集めているのがSDP(Software Defined Perimeter)です。

この記事では、SDPの概要、仕組みやメリット、VPNとの違いについて、図などを用いてわかりやすく解説します。

境界線型セキュリティの変遷

SDPについて正しく理解するためにも、まずは企業におけるセキュリティ対策の変遷を確認しておきましょう。

従来の企業では、企業ネットワークの“内側を安全なネットワーク”、“外側を危険なネットワーク”とし、ネットワークの境界に対して対策を行なう「境界線型セキュリティ」が多く採用されてきました。

しかし近年では、クラウドサービスの業務利用やテレワークが普及し、アクセス経路が複雑化したことでネットワークの境界が曖昧になってきています。従来の境界線型セキュリティでは包括的な対策が難しく、より柔軟なセキュリティ対策が求められるようになりました。

そこで注目されるようになったのが、「ゼロトラスト」という新しいセキュリティの考え方です。

ゼロトラストでは、“すべてを信頼しない”という前提のもと、境界にとらわれずすべての通信をチェックし、ネットワーク体系に合わせたセキュリティ対策を施します。

SDPは、このゼロトラストを実現するための仕組みの一つとして登場しました。

ゼロトラストについて詳しくはこちら

SDP(Software Defined Perimeter)とは

SDP(Software Defined Perimeter)とは、ネットワークの境界(Perimeter)をソフトウェアによって仮想的・動的に構成する技術のことです。

ソフトウェア上でユーザーとアクセスするリソース間にネットワーク接続を構築し、コントローラーによって一括で制御・管理します。

SDPでは通信のたびにネットワークを確立し、その都度認証して、通信が終わると切断し、新しい接続要求があるまでは接続を再開しません。

これはゼロトラストの原則に基づいた技術であり、ネットワークの境界が曖昧になった現代の環境において、不正アクセスなどのセキュリティリスクを防ぐことができる技術として注目されています。

従来の境界線型セキュリティ「VPN」との違い

VPN(Virtual Private Network)はVPNルーターなどを用いて2点間に仮想的なトンネルを形成し、安全なアクセス経路を確保する、境界線型セキュリティに基づく技術です。

SDPは、仮想的にネットワークを構成するという点ではVPNと似ていますが、“認証タイミング”と“認証要素の数”に明確な違いがあります。

まず認証のタイミングについて、VPNはネットワークの接続前に一度だけ認証を行いますが、SDPは接続前後と通信中の3段階で検証と認証を行ないます。

認証要素の数に関しては、VPNがIDとパスワードの1要素のみでアクセスを許可するのに対して、SDPは1つの要素ではアクセスを許可しません。

SDPは“ユーザーの状況は変化する”という前提のもと、認証にユーザーがアクセスする背景情報(デバイス・場所・OSなどの情報)も用いて、より精密なアクセス分析を行ないます。

また、VPNは一度接続したネットワークに対しては全体をアクセス可能としますが、SDPはユーザー一人ひとりに対して個別にネットワーク接続を確立します。そのため、ユーザー単位で細かなアクセスの制御が可能な点も違いとして挙げられます。

テレワークの普及で多くの企業がVPNを利用していますが、VPNには脆弱性の問題など多くの課題が挙げられます。ガートナー社は2023年までに企業の60%がVPNを段階的に廃止し、代わりにゼロトラスト(SDP)を採用すると予測しています。

VPNに代わる高セキュリティな接続方法としてもSDPは注目されているのです。

VPNについて詳しくはこちら

SDPの仕組み【図解】

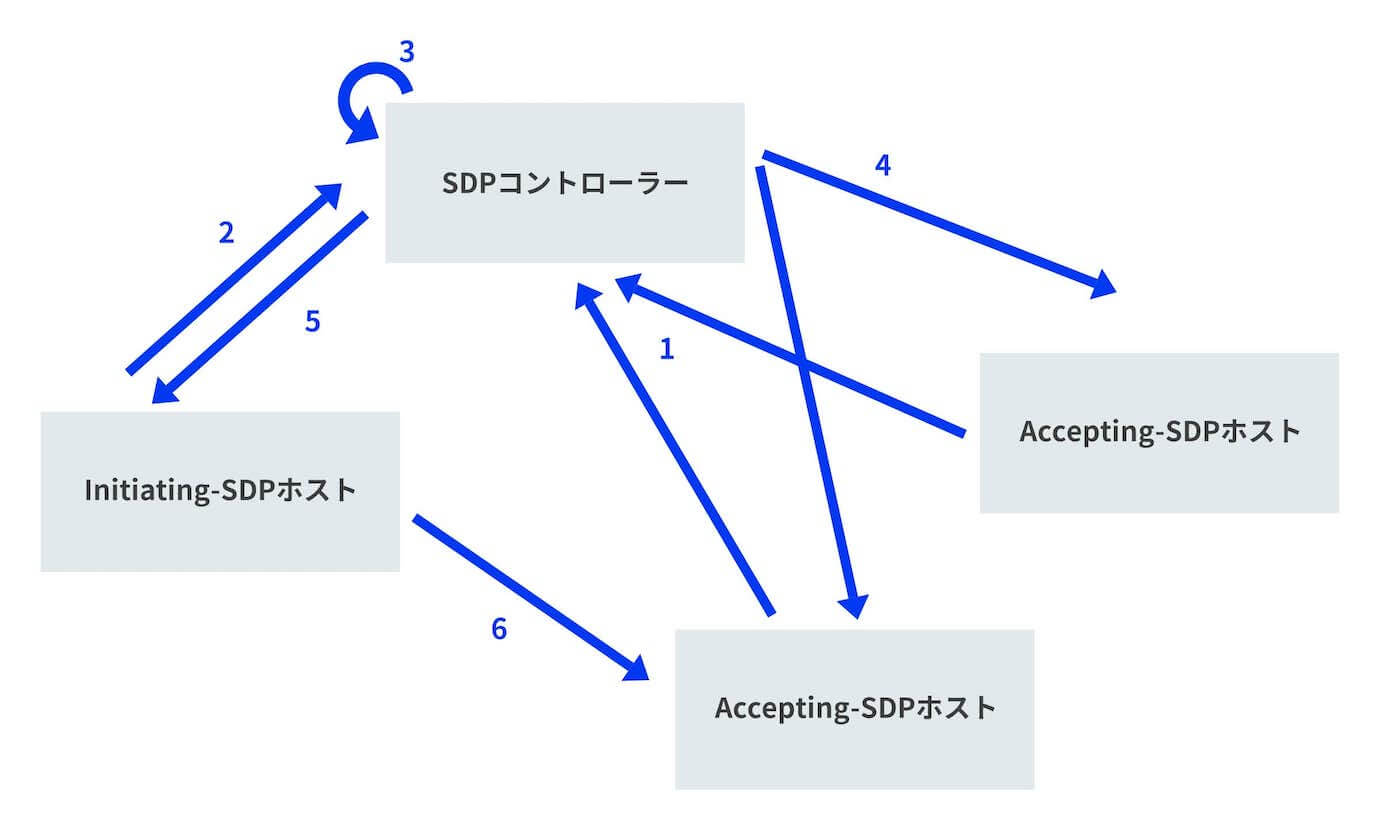

SDPは接続を制御する「SDPコントローラー」と、個々の接続点となる「SDPホスト」により固定的な境界にこだわらない動的な通信制御を実現しています。

SDPホストは接続元となる「Initiating-SDPホスト」と接続先の「Accepting-SDPホスト」に分けられ、コントローラーと合わせて3つの構成要素から成り立ちます。

SDPコントローラーはSaaSやオンプレミスに構築し、SDPホストは端末やサーバー、ゲートウェイとなる機器などにエージェントをインストールするなどして構成するものです。

具体的なSDPアクセスの流れは次のとおりです。

- Accepting-SDPホストとSDPコントローラー間でセキュアな接続を確立

- Initiating-SDPホストがSDPコントローラーへAccepting-SDPホストへの接続を要求(ホスト自身の情報も開示)

- SDPコントローラーはセキュリティポリシーに従いInitiating-SDPホストを検証

- SDPコントローラーからAccepting-SDPホストへInitiating-SDPホストからの接続要求を送信

- SDPコントローラーからInitiating-SDPホストへ接続可能なAccepting-SDPホストを通知

- SDPホスト間で接続要求を行ない認証に成功すると、暗号化された仮想的なネットワーク(トンネル)が確立され、通信できるようになる

SDPホスト間での通信が終了するとネットワークは消滅し、通信を再開するためには再度認証が必要です。ホスト認証は正当な権限を持つホストからの申請以外は応答しない仕組みとなっており、DDoS攻撃やなりすましなどの対策にも効果的です。

SDPのメリット

SDPを導入することで、次に挙げる3つのメリットを得られます。それぞれのメリットについて1つずつ見ていきましょう。

セキュリティレベルの向上

SDPコントローラーによってホストは管理されているため、接続先のホストの情報(企業のネットワーク情報など)は隠されており、直接攻撃を受けるリスクが少なくなります。

そのため、不正アクセスやなりすまし、DDoS攻撃などを防ぐことが可能です。

また、すべての通信はSDPコントローラーによって一元管理されるため、ユーザーやアプリケーションの挙動をリアルタイムで把握できます。

不正な行動なども常に監視でき、アクセス権限の付与も最小限に留められることから、セキュリティレベルが向上します。

セキュリティコストの削減

SDPはVPNに比べてコストがかりません。

VPNの場合には、接続拠点単位でゲートウェイの購入が必要になります。さらにネットワーク規模が大きくなれば、機器のコストと併せて、ライセンスやネットワーク増強に対するコストも発生するようになり、トータルコストが大きくなります。

対してSDPは、1つ導入してしまえばあとはクラウド上での利用となるため、ハードウェアを購入する必要がありません。もちろん接続拠点数が増えても機器の購入は不要なため、導入時だけでなく長期的に見ても大幅なコスト削減が可能です。

導入・運用工数の削減

SDPはソフトウェアの導入だけで実現できるため、導入の容易さもメリットの一つです。構築するにあたり専門的な知識が必要なく、短期間で環境を構築しやすいといえます。

ホストとなる端末やサーバーに、エージェントなどのソフトウェアを導入するだけで、クラウドサービスもホストとして利用できます。

オンプレミスやクラウドなどの環境に依存せず、さまざまなICT環境に適応できる柔軟性もSDPの特徴です。

また、SDPコントローラーによって通信を一元管理しているため、将来的にホストが増加しても管理や監視がしやすいといえます。

昨今では、社内で許可されていないデバイスやクラウドサービスを業務利用する「シャドーIT」が問題視されていますが、SDPであれば監視の目が行き届いているため、この課題もクリアできます。

将来的なリソース増加にも対応でき、運用工数の削減が期待できる点もメリットでしょう。

まとめ

SDPは、ネットワークの境界をソフトウェアによって仮想的・動的に構成する技術です。近年注目されるゼロトラストを実現するための技術として使用されます。

仮想的にネットワークを構成するという点でVPNと似ていますが、VPNよりも強固なセキュリティを実現し、VPNに代わる技術として注目されています。

オンプレミスやクラウド環境が混在する現代のICT環境に最適なセキュリティ対策を講じるうえで、SDPは欠かせない存在となっていくでしょう。